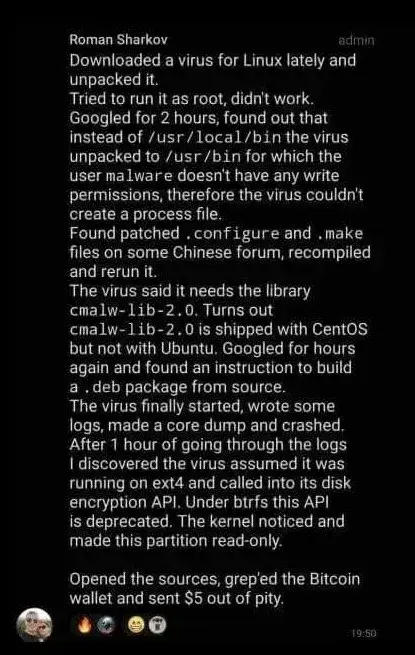

얼마전에 Linux용 바이러스를 다운로드하고 압축을 풀었습니다.

루트로 실행하려 시도했지만 작동하지 않았습니다.

2시간 동안 검색한 결과, 바이러스가 /usr/local/bin 대신 쓰기 권한이 없는 /usr/bin에 압축을 풀었기 때문에

바이러스가 실행 파일을 생성할 수 없다는 걸 알았습니다.

한 중국 포럼에서 patched.congifure와 .make 파일을 발견하고 다시 컴파일한 후 실행했습니다.

바이러스는 cmalw-lib-2.0 라이브러리가 필요하다고 했습니다.

알고보니 cmalw-lib-2.0은 CentOS에는 같이 배포되지만 우분투에는 제공되지 않았습니다.

몇시간 동안 다시 검색한 끝에 소스에서 .deb 패키지를 빌드하는 인스트럭션을 찾았습니다.

마침내 바이러스가 실행되고 잠시 로그를 작성하더니 코어 덤프를 만들고 뻗었습니다.

1시간 동안 로그를 살펴본 결과 바이러스가 ext4에서 실행되고 있다고 가정하고 디스크 암호화 API를 호출하는 걸 발견했습니다.

btrfs 파일시스템에서 이 API는 더 이상 사용되지 않습니다.

커널이 이것을 발견하고 이 파티션을 읽기 전용으로 만들었습니다.

소스를 열고 비트코인 지갑을 grep으로 찾아서 적선하는 셈치고 5달러를 보냈습니다.

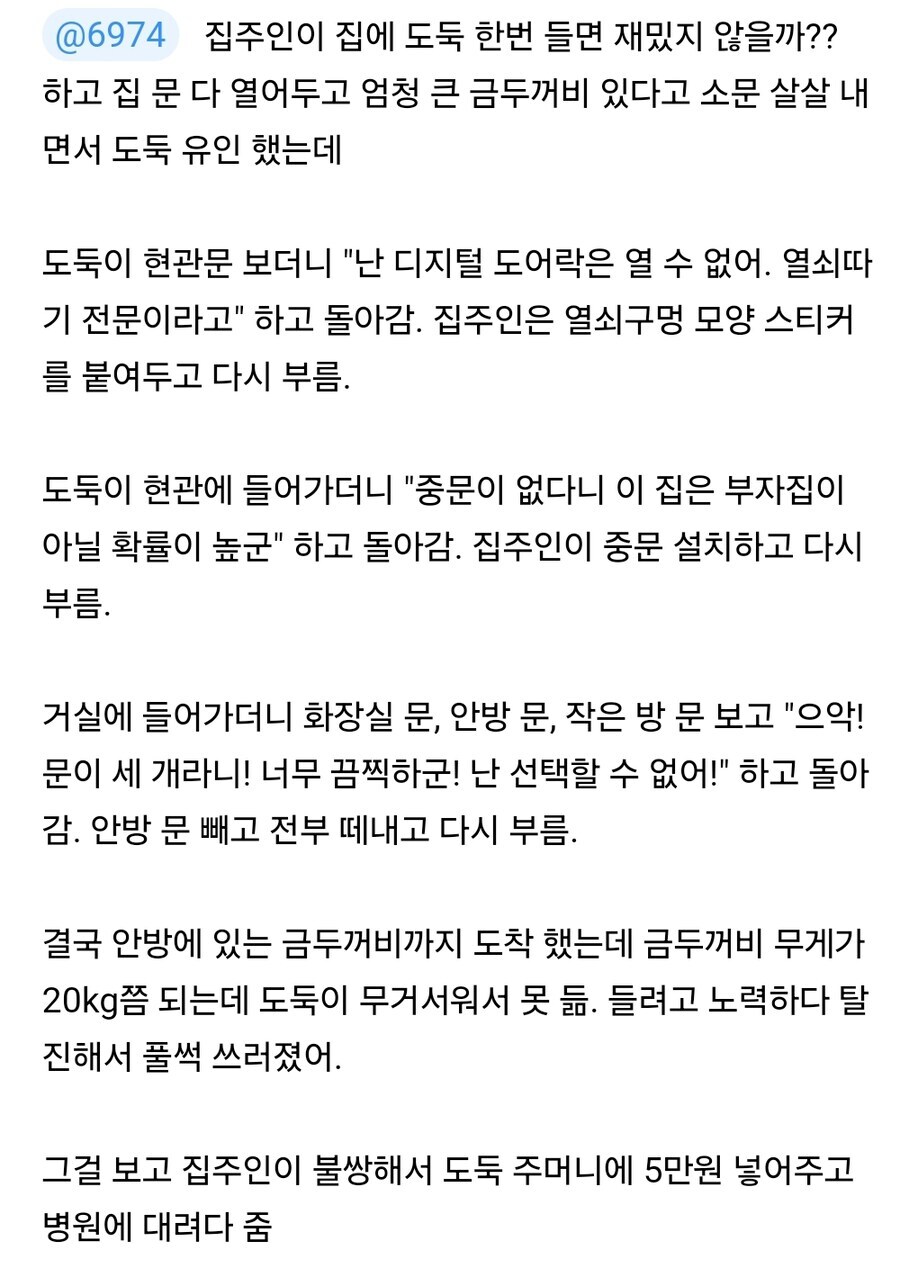

해설

이해가 쏙쏙 되잖아 리늉좍아

저 아래 설명이 다 맞는데

소문내면서 도둑을 유인한게 아니라 집에 아예 초대한거임

집 안까지 불러와서 '자 이제 우리집을 털어봐' 했는데 못한거..

저 해설을 쓴사람은 분명히 인도인일꺼야

5달러면 7,8000천원 아님??

해커나라 환률 기준으론 큰돈일지 몰라도

문제는 저게 바이러스가 아닌 우리가 쓰려고 하는 파일에도 비슷한 일이 일어난다